So installierst und verwendest du Vuls Vulnerability Scanner unter Ubuntu 22.04

Vuls ist ein agentenloser, freier und quelloffener Schwachstellenscanner für Linux und FreeBSD. Vuls ist hauptsächlich in Go geschrieben und kann überall ausgeführt werden. Du kannst Vuls in der Cloud, vor Ort und auf Docker betreiben und unterstützt die wichtigsten Distributionen. Vuls bietet hochwertige Scans, die mehrere Schwachstellen-Datenbanken wie NVD, JVN, OVAL, RHSA/ALAS/ELSA/FreeBSD-SA unterstützen.

Mit Vuls kannst du mehrere Betriebssysteme mit verschiedenen Methoden scannen. Du kannst deinen lokalen Rechner scannen, aber auch entfernte Rechner/Server über SSH. Vuls bietet außerdem mehrere Scan-Methoden: einen schnellen Scan, für den keine Root-Rechte erforderlich sind, und einen tiefen Scan, für den Root-Rechte erforderlich sind. Vuls kann mehrere Zielserver auf einmal scannen. Wenn der Scan abgeschlossen ist, kannst du das Ergebnis per E-Mail und Slack versenden.

In diesem Lernprogramm installierst du Vuls – einen Open-Source-Schwachstellen-Scanner ohne Agenten – auf einem Ubuntu 22.04 Server. Außerdem richtest du Vuls ein, indem du die Konfigurationsdatei erstellst und die Vuls-Datenbanken mit den von Vuls bereitgestellten Kommandozeilen-Tools aufbaust. Dann scannst du deinen Server mit Vuls und scannst den Remote-Server über SSH und Vuls.

Diese Anleitung beinhaltet auch die Installation und Integration von VulsRepo – einer Webanwendung, mit der du die Scanergebnisse von Vuls im Webbrowser anzeigen kannst – mit Vuls.

Voraussetzungen

Um diese Anleitung durchzuführen, musst du sicherstellen, dass du die folgenden Voraussetzungen erfüllst:

- Ein Linux-Server mit Ubuntu 22.04 – In diesem Beispiel wird ein Ubuntu-Rechner mit dem Hostnamen„vuls“ und der IP-Adresse „192.168.5.20“ verwendet.

- Ein Nicht-Root-Benutzer mit sudo/root-Administrator-Rechten.

- Ein zusätzlicher Server wird als Zielcomputer für das Remote Server Scanning über Vuls verwendet.

Wenn diese Voraussetzungen erfüllt sind, kannst du mit der Installation von Vuls auf deinem Ubuntu-Rechner beginnen.

Installation von Vuls über das Installer-Skript

Vuls ist ein Sicherheitsscanner, mit dem die wichtigsten Linux-Distributionen, FreeBSD, die Cloud, On-Premises und auch Docker gescannt werden können. Vuls kann auf mehreren Betriebssystemen manuell oder mit einem Installer-Skript installiert werden und kann auch mit Docker installiert werden.

In diesem Abschnitt wirst du Vuls automatisch mit dem Vuls-Installationsskript auf einem Ubuntu 22.04-Rechner installieren.

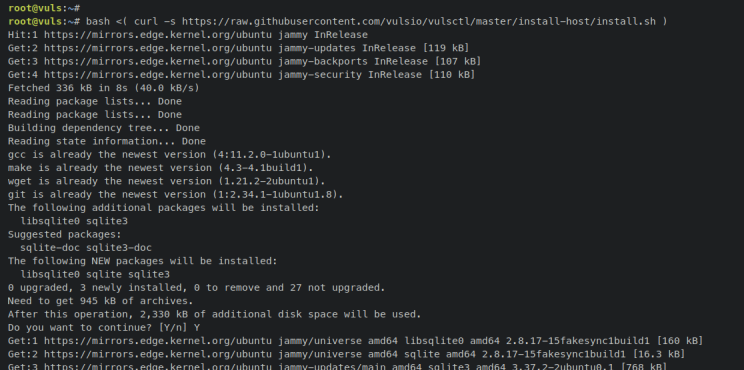

Gib den folgenden Befehl ein, um Vuls auf deinem Rechner zu installieren. Dadurch wird das Vuls-Installationsskript„install.sh“ heruntergeladen und auf deinem Server ausgeführt.

bash <( curl -s https://raw.githubusercontent.com/vulsio/vulsctl/master/install-host/install.sh )

Unten siehst du eine ähnliche Ausgabe, die auf deinem Terminal ausgedruckt wird.

Das Vuls-Installationsskript „install.sh“ erledigt also die folgenden Aufgaben:

- Installation grundlegender Abhängigkeiten wie gcc, git, wget, curl und das Datenbanktool sqlite3.

- Installiere Go in der neuesten Version manuell aus dem Binärpaket.

- Kompilieren und Installieren von Vuls mit einigen zusätzlichen Tools wie go-cti, go-kev, go-exploitdb, go-msfdb, go-cve-dictionary, goval-dictionary und gost.

Wenn die Installation abgeschlossen ist, befinden sich die vuls-Binärdatei und die anderen Tools im Verzeichnis „/usr/local/bin„.

Gib den folgenden Befehl ein, um die Liste der Binärdateien im Verzeichnis „/usr/local/bin/“ zu überprüfen.

ls /usr/local/bin/

Du solltest eine Ausgabe wie diese erhalten – Du bekommst die vuls-Binärdatei, go-cti, go-kev, go-exploitdb, go-msfdb, go-cve-dictionary, goval-dictionary und gost.

Damit hast du Vuls über das Installationsskript auf deinem Ubuntu-Rechner installiert. Im nächsten Schritt wirst du die Installation von Vuls konfigurieren.

Vuls Schwachstellenscanner konfigurieren

Bevor du Vuls verwenden kannst, musst du die Konfigurationsdatei für Vuls definieren und erstellen und das Datenverzeichnis einrichten, in dem die Daten von Vuls gespeichert werden.

In diesem Abschnitt richtest du das Vuls-Datenverzeichnis unter „/usr/share/vuls-data“ ein und erstellst eine neue Vuls-Konfigurationsdatei „config.toml„. Außerdem legst du mehrere CVE-Datenbanken fest und richtest den ersten Scan ein, mit dem du den aktuellen lokalen Rechner oder Server scannen kannst.

Wenn du den Befehl vuls ausführst, musst du dich im Arbeitsverzeichnis „/usr/share/vuls-data“ befinden, in dem sich die Konfigurationsdatei „config.toml“ befindet.

Gib den folgenden Befehl ein, um ein neues Datenverzeichnis ‚/usr/share/vuls-data‘ für Vuls zu erstellen. Erstelle dann eine neue Konfigurationsdatei „/usr/share/vuls-data/config.toml“ mit dem folgenden Touch-Befehl.

mkdir -p /usr/share/vuls-data touch /usr/share/vuls-data/config.toml

Öffne die Konfigurationsdatei „/usr/share/vuls-data/config.toml“ mit dem folgenden nano-Editor-Befehl.

nano /usr/share/vuls-data/config.toml

Füge die folgenden Zeilen in die Datei ein.

[cveDict] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/cve.sqlite3" [ovalDict] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/oval.sqlite3" [gost] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/gost.sqlite3" [metasploit] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/go-msfdb.sqlite3" [servers] [servers.localhost] host = "localhost" port = "local" scanMode = [ "fast" ] #scanMode = ["fast", "fast-root", "deep", "offline"]

Speichere und schließe die Datei, wenn du fertig bist.

Damit definierst du 4 vuls-Datenbanken mit dem Format SQLite3, die aus dem vuls-Datenverzeichnis‚/usr/share/vuls-data/‚ entnommen werden. Die 4 Datenbanken, die in diesem Beispiel verwendet werden, sind:

- CVE (Common Vulnerabilities and Exposures).

- OVAL (Open Vulnerability and Assessment Language).

- Gost – verfolgt den Security Tracker von Linux-Distributionen wie Rehat, Debian, Ubuntu und dem Microsoft Windows OS.

- CVEs aus Metasploit-Framework-Modulen.

Du definierst auch den ersten Scan namens „localhost„, der es dir ermöglicht, den aktuellen lokalen Rechner über SSH zu scannen, und der „scanMode“ oder die Methode ist „fast„, für die keine Root-Rechte und keine Abhängigkeiten erforderlich sind.

Als nächstes verschiebst du dein Arbeitsverzeichnis nach „/usr/share/vuls-data/„. Wenn du den Befehl „vuls“ ausführst, musst du dich in diesem Verzeichnis befinden, in dem sich auch die Konfigurationsdatei „config.toml“ befindet.

cd /usr/share/vuls-data/

Gib den unten stehenden„vuls„-Befehl ein, um die Konfiguration zu überprüfen.

vuls configtest

Wenn du erfolgreich warst, solltest du eine ähnliche Ausgabe auf deinem Terminalbildschirm erhalten.

Jetzt hast du die Vuls-Konfiguration erstellt, die Vuls-Datenbanken definiert und nach localhost gescannt. Im nächsten Schritt erstellst du die Vuls-Datenbanken mit den verschiedenen Kommandozeilen-Tools von Vuls.

Wenn du außerdem eine vollständige Vuls-Konfigurationsdatei erstellen möchtest, gib folgenden Befehl ein, um ein Beispiel für eine Vuls-Konfiguration zu erzeugen.

vuls discover 127.0.0.1/32

Dadurch wird ein Beispiel für die Vuls-Konfiguration auf deinem Terminal ausgedruckt.

Vuls CVE-Datenbanken erstellen

In der Vuls-Konfigurationsdatei „config.toml“ hast du 4 Datenbanken mit gost (Security Tracker), OVAL, CVE und Metasploit-Framework CVEs definiert. Bevor du einen Zielserver scannst, musst du sicherstellen, dass die Vuls-Datenbanken erstellt wurden und im Vuls-Datenverzeichnis „/usr/share/vuls-data“ verfügbar sind.

In diesem Abschnitt erstellst du die Vuls-Datenbank mit den Vuls-Kommandozeilen-Tools, die du installiert hast und die im Verzeichnis „/usr/local/bin“ verfügbar sind. Du wirst Vuls-Datenbanken von Gost (Security Tracker) für das Ubuntu-System, die CVE-Datenbank von NVD (NIST National Vulnerability Database), die Ubuntu OVAL-Datenbank und die Metasploit-Framework CVEs-Datenbank erstellen.

Jede Datenbank kann mit einem bestimmten Tool erstellt werden, das du installiert hast. Für die grundlegende Nutzung des Vuls-Kommandozeilen-Tools kannst du die Hilfeseite der Vuls-Tools mit folgendem Format ausdrucken.

vuls-command help

Um zu beginnen, gibst du den folgenden „gost„-Befehl ein, um die Vuls-Datenbank von Security Tracker zu erstellen und zu generieren. In diesem Beispiel wirst du eine Vuls-Datenbank des Security Trackers für die Ubuntu-Distribution in der Zieldatei „/usr/share/vuls-data/gost.sqlite3“ erstellen.

gost fetch ubuntu --dbpath /usr/share/vuls-data/gost.sqlite3

Gib den folgenden „go-cve-dictionary„-Befehl ein, um die Vuls-Datenbank für CVE zu erstellen. Der Befehl „go-cve-dictionary“ unterstützt zwei Quellen für CVE-Anbieter: NVD von Nist und JVD vom japanischen JVN. In diesem Beispiel generierst du die CVE-Datenbank von Nist nach „/usr/share/vuls-data/cve.sqlite3„.

go-cve-dictionary fetch nvd --dbpath /usr/share/vuls-data/cve.sqlite3

Unten siehst du die Ausgabe, wenn alle CVE-Datenbanken fertig sind.

Als Nächstes generierst du die CVE-Datenbank von OVAL mit dem Befehl „goval-dictionary“ (siehe unten). OVAL bietet mehrere Wörterbücher für verschiedene Linux-Distributionen und -Versionen. In diesem Beispiel wirst du eine OVAL-Datenbank für Ubuntu 22 in der Datei „/usr/share/vuls-data/oval.sqlite3“ erstellen.

goval-dictionary fetch ubuntu 22 --dbpath /usr/share/vuls-data/oval.sqlite3

Zum Schluss gibst du den folgenden „go-msfdb„-Befehl ein, um die CVE-Datenbank aus den Metasploit-Framework-Modulen zu erstellen. Die Datei für die CVE-Datenbank wird unter „/usr/share/vuls-data/go-msfdb.sqlite3“ gespeichert.

go-msfdb fetch msfdb --dbpath /usr/share/vuls-data/go-msfdb.sqlite3

Wenn die Vuls-Datenbanken erstellt sind, gibst du den folgenden Befehl ein, um die Liste der Vuls-Datenbanken zu überprüfen.

ls /usr/share/vuls-data/*.sqlite3

Du solltest sehen, dass die Vuls-Datenbanken „gost.sqlite3“, „cve.sqlite3“, „oval.sqlite3“ und „go-msfdb.sqlite3“ erstellt wurden und im Verzeichnis „/usr/share/vuls-data/“ verfügbar sind.

Zu diesem Zeitpunkt hast du Vuls installiert, das Vuls-Datenverzeichnis konfiguriert, die Vuls-Konfigurationsdatei erstellt und mehrere Vuls-Datenbanken definiert, die als Quelldatenbank für die Scans verwendet werden sollen. Außerdem hast du den ersten Scan mit dem Namen „localhost“ erstellt, mit dem du den lokalen Rechner, den du gerade verwendest, scannen kannst.

Im nächsten Schritt beginnst du mit dem Scannen deines lokalen Rechners und erstellst dann einen weiteren Scan, der den Remote-Server mit Vuls scannt.

Lokalen Rechner mit Vuls scannen

In der Vuls-Konfigurationsdatei „config.toml“ hast du einen ersten Scan namens „localhost“ erstellt, mit dem du deinen aktuellen Rechner mit Vuls scannen kannst. In diesem Abschnitt wirst du deinen aktuellen Rechner mit Vuls scannen.

Im Folgenden siehst du den ersten Vuls-Scan, den du erstellt hast. Dabei wird der Zielserver „localhost“ mit dem Verbindungstyp „local“ und dem„scanMode„„fast“ gescannt, wofür keine Root-Rechte erforderlich sind.

[servers.localhost] host = "localhost" port = "local" scanMode = [ "fast" ] #scanMode = ["fast", "fast-root", "deep", "offline"]

Um mit dem Scannen deines Systems zu beginnen, gibst du den folgenden Befehl ein. Dieser Befehl scannt alle Zielserver, die in der Konfigurationsdatei „config.toml“ verfügbar sind.

vuls scan

Um einen bestimmten Zielserver zu scannen, kannst du den Scan-Namen als Parameter verwenden. Dadurch wird nur der Zielserver namens „localhost“ gescannt.

vuls scan localhost

Wenn der Scan-Vorgang abgeschlossen ist, solltest du eine Ausgabe ähnlich dieser erhalten – du kannst sehen, dass Vuls die aktuellen Betriebssysteme des Zielservers erkennt und dann beginnt, das System mit den verfügbaren Vuls-Datenbanken zu scannen. Außerdem siehst du die Scan-Zusammenfassung am unteren Ende der Ausgabe.

Gib als Nächstes den folgenden Befehl ein, um die detaillierten Berichte deines Scans zu sehen und anzuzeigen.

vuls tui

Du solltest 4 Spalten in deinem Terminalbildschirm sehen: die Liste der Zielserver, die Liste der entdeckten CVEs, eine Spalte, die dir die Details zu den CVEs anzeigt, und die Spalte mit der Liste der betroffenen Pakete. Du kannst die TAB-Taste drücken, um von einer Spalte zur anderen zu wechseln.

Zum Schluss drückst du die Tasten Strg+C, um den CVE-Viewer zu beenden.

Außerdem kannst du den Verlauf der von dir durchgeführten Scans verfolgen, indem du den folgenden Befehl „vuls“ eingibst.

vuls history

Damit hast du gelernt, wie du den Zielserver mit Vuls scannst und dir das Ergebnis mit dem Befehl „vuls tui“ anzeigen lässt. Als Nächstes erfährst du, wie du einen entfernten Rechner oder Server mit Vuls scannen kannst.

Scannen eines entfernten Servers mit Vuls

In diesem Abschnitt erfährst du, wie du den Remote-Server mit Vuls über SSH scannen kannst. Nachfolgend findest du die Details des Servers, der als Zielcomputer verwendet wird:

Hostname IP Address OS ------------------------------------------ debian-server 192.168.5.75 Debian 11

Nachfolgend findest du die Aufgabenschritte für die Konfiguration von Vuls und das Scannen des Remote-Servers über SSH:

- Installiere Abhängigkeiten auf dem Zielserver – bei Bedarf und je nach ScanModus.

- Rufe die zusätzliche CVE-Datenbank für dein spezifisches System ab. Stelle sicher, dass du die richtige Vuls-Datenbank als Zielserver hast.

- Füge der Vuls-Konfigurationsdatei „config.toml“ den Zielscan hinzu und definiere ihn.

- Starte den Scan deines Zielservers.

Jetzt können wir beginnen.

Melde dich zunächst auf dem Zielserver an und installiere die Pakete „debian-goodies“ und „reboot-notifier“ mit dem folgenden Befehl „apt install„. Diese Pakete müssen auf dem Debian-Zielserver installiert werden.

sudo apt install debian-goodies reboot-notifier

Gib y ein, wenn du dazu aufgefordert wirst und drücke ENTER, um fortzufahren.

Gehe nun zum Vuls-Server und rufe eine neue CVE-Datenbank für dein spezielles System ab. In diesem Beispiel wirst du die neue Datenbank für OVAL und gost neu erstellen, indem du die Wörterbuchinhalte für die Debian Linux-Distribution hinzufügst.

Gib folgenden Befehl ein, um neue OVAL-Inhalte für die Distribution Debian 11 zur bestehenden Datenbank ‚/usr/share/vuls-data/oval.sqlite3‚ hinzuzufügen

goval-dictionary fetch debian 11 --dbpath /usr/share/vuls-data/oval.sqlite3

Gib den folgenden Befehl ein, um einen neuen Security Tracker für die Debian-Distribution zur vuls gost-Datenbankdatei ‚/usr/share/vuls-data/gost.sqlite3‚ hinzuzufügen.

gost fetch debian --dbpath /usr/share/vuls-data/gost.sqlite3

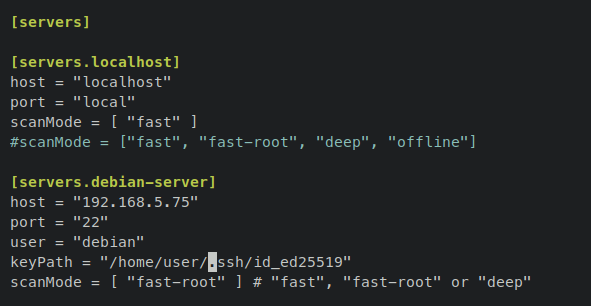

Als nächstes öffnest du die vuls-Konfigurationsdatei „/usr/share/vuls-data/config.toml“ mit dem folgenden nano-Editor-Befehl.

nano /usr/share/vuls-data/config.toml

Füge die folgenden Zeilen am Ende der Zeile ein. Damit erstellst du einen neuen Scan namens „debian-server“ mit der detaillierten Host-IP-Adresse „192.168.5.75„, dem SSH-Dienst, der auf dem Standardport „22“ läuft, dem Standardbenutzer „debian“ und der schlüsselbasierten Authentifizierung über SSH mit dem privaten Schlüssel „~/.ssh/id_ed25519„. Und der „scanMode„, den du verwenden wirst, ist „fast-root„, wofür du Root-Rechte auf dem Zielserver benötigst.

[servers.debian-server] host = "192.168.5.75" port = "22" user = "debian" keyPath = "~/.ssh/id_ed25519" scanMode = [ "fast-root" ] # "fast", "fast-root" or "deep"

Speichere und schließe die Datei, wenn du fertig bist.

Gib nun den folgenden vuls-Befehl ein, um die Konfigurationsdatei „config.toml“ zu überprüfen. Damit stellst du sicher, dass du die richtige Vuls-Konfiguration hast, bevor du die Zielserver scannst.

vuls configtest

Du solltest eine Ausgabe wie diese sehen – Vuls prüft, ob die Zielserver bereit sind oder nicht, indem es die verfügbaren Abhängigkeiten und die erforderlichen Berechtigungen für die Scan-Aufgaben überprüft. Außerdem solltest du unten die Liste der Zielserver sehen, die zum Scannen bereit sind, in diesem Beispiel „localhost“ und „debian-server„.

Gib nun den folgenden Befehl ein, um die Überprüfung aller verfügbaren Zielserver in der Datei „config.toml“ zu starten. In diesem Beispiel werden mit dem folgenden Befehl die beiden Zielserver „localhost“ und „debian-server“ gescannt.

vuls scan

Du kannst den Scan auch auf einen bestimmten Zielserver beschränken, indem du den unten stehenden Befehl vuls eingibst.

vuls scan debian-server

Unten siehst du eine Ausgabe, wenn der Scanvorgang abgeschlossen ist. In diesem Beispiel scannst du den Zielserver „localhost“ mit dem scanMode „fast“ und den Zielserver „debian-server“ mit dem scanMode „fast-root„.

Gib den folgenden Befehl ein, um das Ergebnis des Scans zu überprüfen. In der Spalte Host-Liste solltest du das Scan-Ergebnis für den Zielserver „debian-server“ sehen.

vuls tui

Drücke Strg+C, um das Fenster von vuls tui zu verlassen.

Wenn du jetzt den Scanverlauf mit dem Befehl „vuls history“ überprüfst, solltest du zwei verschiedene Scanergebnisse sehen – der erste Scan zielte auf „localhost“ und das zweite Scanergebnis auf „localhost“ und „debian-server„.

vuls history

An dieser Stelle hast du die grundlegende Verwendung von Vuls zum Scannen des lokalen Servers und des Remote-Servers über SSH gelernt. Du hast auch gelernt, wie du die Vuls-Datenbank wiederherstellst und das Scan-Ergebnis über die Terminal-basierte Benutzeroberfläche (TUI) von Vuls anzeigst.

Als Nächstes wirst du lernen, wie du VulsRepo installierst und in Vuls integrierst.

Integration mit VulsRepo als Web-Dashboard-Verwaltung für Vuls

VulsRepo ist eine Webanwendung, mit der die Scanergebnisse von Vuls über den Webbrowser angezeigt werden können. So kann ein Administrator die Scan-Ergebnisse ganz einfach wie eine Excel-Pivot-Tabelle im Webbrowser anzeigen.

In diesem Abschnitt wirst du VulsRepo herunterladen und VulsRepo in deinen Vuls-Server integrieren. Am Ende wirst du auch die Vuls-Scanergebnisse über die VulsRepo-Webanwendung in deinem Webbrowser überprüfen.

Wechsle zunächst in das Vuls-Datenverzeichnis „/usr/share/vuls-data/“ und gib den folgenden Befehl „vuls report“ ein, um Vuls-Berichte in eine json-Datei zu erzeugen.

cd /usr/share/vuls-data/ vuls report -format-json

Wechsle nun in das Arbeitsverzeichnis ‚/opt‚ und lade den VulsRepo-Quellcode mit dem unten stehenden Befehl ‚git clone‚ herunter. Der VulsRepo-Quellcode wird im Verzeichnis „/opt/vulsrepo/“ verfügbar sein.

cd /opt/ git clone https://github.com/ishiDACo/vulsrepo.git

Ändere das Arbeitsverzeichnis in „/opt/vulsrepo/server/„.

cd /opt/vulsrepo/server/

Kopiere die Standardkonfiguration nach‚vulsrepo-config.toml‚ und öffne sie mit dem unten stehenden nano-Editor-Befehl.

cp vulsrepo-config.toml.sample vulsrepo-config.toml nano vulsrepo-config.toml

Ändere die Standardkonfiguration mit den folgenden Zeilen. Der Parameter „resultsPath“ muss das Vuls-Daten- „results„-Verzeichnis „/usr/share/vuls-data/results“ sein. Passe die Parameter „serverPort“ und „serverIP“ mit deinen Serverdaten an.

[Server] rootPath = "/opt/vulsrepo" resultsPath = "/usr/share/vuls-data/results" serverPort = "5111" serverIP = "192.168.5.20"

Speichere und schließe die Datei, wenn du fertig bist.

Gib als Nächstes den folgenden Befehl ein, um die Binärdatei von „vulsrepo-server“ auszuführen und das Web-Dashboard von VulsRepo zu starten.

./vulsrepo-server

Du solltest eine Ausgabe wie diese auf deinem Terminal erhalten – du kannst sehen, dass VulsRepo auf der Server-IP-Adresse „192.168.5.20“ mit Port „5111“ läuft.

Öffne deinen Webbrowser und rufe die Server-IP-Adresse gefolgt von Port 5111 auf (d.h.: http://192.168.5.20:5111/). Du solltest die Seite der VulsRepo-Webanwendung sehen.

Im Menü auf der linken Seite solltest du die Liste der verfügbaren Scanergebnisse im json-Format sehen. Wähle das gewünschte Scan-Ergebnis aus und klicke dann auf „Senden„.

Unten siehst du ein Beispiel für die Scanergebnisse der Zielserver „localhost“ und „debian-server„, die mit VulsRepo in einem Webbrowser angezeigt werden.

Damit hast du die VulsRepo-Webanwendung installiert und mit deinem Vuls-Server integriert. Du kannst die Scan-Ergebnisse jetzt ganz einfach über die VulsRepo-Anwendung im Webbrowser anzeigen lassen.

Fazit

In diesem Tutorial hast du Vuls – einen Open-Source und agentenlosen Schwachstellenscanner – auf einem Ubuntu 22.04 Server installiert. Außerdem hast du Vuls konfiguriert, Scans erstellt und Vuls-Datenbanken aus verschiedenen Quellen wie CVEs von NIST, OVAL, Linux Distribution Security Tracker und den Metasplot-Framework CVEs konfiguriert.

Außerdem hast du gelernt, wie du lokale Rechner mit Vuls scannst und den Remote-Server über SSH und Vuls scannst. Außerdem hast du gelernt, wie du die Scan-Ergebnisse über die terminalbasierte Oberfläche von Vuls anzeigen kannst.

Am Ende hast du auch Vuls installiert und in VulsRepo integriert, so dass du die Scanergebnisse von Vuls im Webbrowser anzeigen kannst. Um mehr zu erfahren, besuche die offizielle Vuls-Dokumentation.