So installierst du den Nessus Security Scanner auf Ubuntu 22.04

Nessus ist ein Open-Source-Netzwerk-Schwachstellen-Scanner für Schwachstellenbewertungen, Penetrationstests und Ethical Hacking. Er nutzt die CVE-Architektur (Common Vulnerabilities and Exposures) und ist einer der umfassendsten Schwachstellen-Scanner auf dem Markt. Mit Nessus kannst du Schwachstellen im Netzwerk scannen, Fehlkonfigurationen und Denial-of-Service-Schwachstellen (Dos) finden und vieles mehr.

Nessus bietet eine schnelle Erkennung von Assets, die Erstellung von Zielprofilen, die Überprüfung von Konfigurationen, die Erkennung von Malware, die Erkennung sensibler Daten und vieles mehr. Außerdem ist Nessus in verschiedenen Versionen erhältlich, darunter Nessus Essentials, der kostenlose Schwachstellen-Scanner, und Nessus Professional für professionelle Pentester und ethische Hacker.

In dieser Anleitung wirst du Nessus auf einem Ubuntu 22.04 Server installieren. Außerdem lernst du, wie du die Nessus-Befehlszeile„nessuscli“ einrichtest, mit der du Nessus über das Kommandozeilenterminal verwalten kannst. Nachdem du„nessuscli“ installiert hast, kannst du Scans über das Terminal erstellen und verwalten.

Voraussetzungen

Um mit dieser Anleitung zu beginnen, brauchst du folgende Voraussetzungen:

- Ein Ubuntu 22.04-System – Du kannst die Ubuntu Server- oder Desktop-Version verwenden.

- Einen Nicht-Root-Benutzer mit sudo/root-Administrator-Rechten.

Installation von Nessus über eine .deb-Datei

Tenable bietet Nessus-Pakete für einige Linux-Distributionen an, darunter Ubuntu, Debian und CentOS. Zum Zeitpunkt der Erstellung dieses Artikels ist die neueste Version von Nessus v10.x. Jetzt wirst du es manuell auf deinem Ubuntu 22.04 System installieren.

Lade das Nessus-Paket für Ubuntu mit dem folgenden curl-Befehl herunter. Du solltest die .deb-Datei des Nessus-Pakets mit dem Namen„Nessus-10.4.0-ubuntu1404_amd64.deb“ erhalten.

curl --request GET \ --url 'https://www.tenable.com/downloads/api/v2/pages/nessus/files/Nessus-10.4.0-ubuntu1404_amd64.deb' \ --output 'Nessus-10.4.0-ubuntu1404_amd64.deb'

Führe den folgenden dpkg-Befehl aus, um das Nessus-Paket„Nessus-10.4.0-ubuntu1404_amd64.deb“ zu installieren.

sudo dpkg -i Nessus-10.4.0-ubuntu1404_amd64.deb

Wenn die Installation abgeschlossen ist, siehst du, dass der Nessus-Dienst„nessusd“ aktiviert ist, und du kannst auch die Anleitung zum Einrichten von Nessus sehen, das auf dem Standardport 8834 läuft.

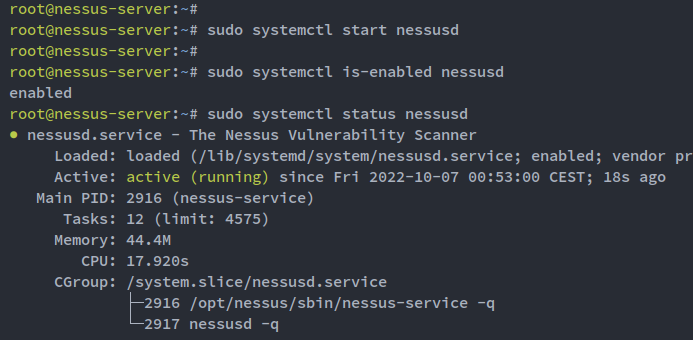

Als nächstes führst du den folgenden systemctl-Befehl aus, um den Nessus-Dienst„nessusd“ zu starten.

sudo systemctl start nessusd

Überprüfe anschließend den Dienst„nessusd„, um sicherzustellen, dass der Dienst aktiviert ist und läuft.

sudo systemctl is-enabled nessusd sudo systemctl status nessusd

Du solltest sehen, dass der Nessus-Dienst„nessusd“ aktiviert ist und beim Systemstart automatisch ausgeführt wird. Und der Status des„nessusd„-Dienstes lautet „running“.

Einrichten der UFW-Firewall

Die Standard-Nessus-Installation läuft über den TCP-Port 8834 mit HTTPS-Protokoll. Um auf deine Nessus-Installation zuzugreifen, musst du den Port 8834 auf deinem Ubuntu-System über die Firewall-Einstellungen öffnen.

Bei der modernen und neuesten Ubuntu-Version ist die Standard-Firewall UFW (Uncomplicated Firewall). Du richtest nun die UFW-Firewall ein und öffnest den Nessus-Port 8834.

Stelle sicher, dass der OpenSSH-Dienst in deiner UFW-Firewall hinzugefügt und aktiviert ist. Wenn du den OpenSSH-Dienst nicht aktiviert hast, kannst du ihn mit dem folgenden ufw-Befehl zulassen.

sudo ufw allow "OpenSSH"

Als nächstes führst du den folgenden Befehl aus, um den Nessus-Port 8834 zu öffnen.

sudo ufw allow 8834/tcp

Jetzt, wo der OpenSSH-Dienst und der Nessus-Port hinzugefügt wurden, kannst du die UFW-Firewall mit dem folgenden Befehl aktivieren.

sudo ufw enable

Du wirst aufgefordert, den UFW-Firewall-Dienst auszuführen und zu aktivieren. Gib zur Bestätigung y ein und drücke ENTER, um fortzufahren.

Führe abschließend den folgenden ufw-Befehl aus, um den Status der UFW-Firewall zu überprüfen. Du solltest sehen, dass die UFW-Firewall„aktiv“ ist und OpenSSH und der Nessus-Port 8834 aktiviert sind.

sudo ufw status

Nessus Grundkonfiguration

Nachdem du die UFW-Firewall konfiguriert hast, beginnst du mit der Konfiguration von Nessus über den Web-Installer.

Öffne deinen Webbrowser und rufe die IP-Adresse des Servers auf, gefolgt vom Nessus-Port 8834 (d.h.: https://192.168.5.100:8834/). Wenn du eine Fehlermeldung bezüglich der SSL-Zertifikate erhältst, drücke auf Weiter – Dieses Zertifikat wird von Nessus automatisch generiert.

Auf der ersten Seite wählst du die Art der Nessus-Installation aus, die du möchtest. In diesem Beispiel wirst du„Nessus Essentials“ installieren, also wähle die Option„Nessus Essentials“ und klicke auf Weiter.

Jetzt brauchst du einen Aktivierungscode für deine Nessus-Installation. Gib den Benutzer und die E-Mail-Adresse (echte E-Mail-Adresse) ein, an die du den Aktivierungscode für deine Nessus-Installation senden möchtest.

Klicke auf die Schaltfläche„E-Mail„, um den Nessus-Aktivierungscode zu erhalten. Überprüfe dann deine E-Mail, um deinen Aktivierungscode zu erhalten.

Füge nun den Nessus-Aktivierungscode aus deiner E-Mail ein und klicke auf “ Weiter“. Damit wird deine Nessus-Installation auf der Tenable-Website registriert.

Wenn dein Nessus-Aktivierungscode korrekt ist, wirst du aufgefordert, einen administrativen Benutzer für deine Nessus-Installation anzulegen.

Gib den Benutzernamen und das Passwort für deinen Nessus-Administrator ein und klicke auf Absenden.

Die Nessus-Installation wird nun gestartet. Dabei werden auch einige der notwendigen Nessus-Plugins für deine Installation installiert, was einige Zeit in Anspruch nehmen wird.

Sobald die Nessus-Installation abgeschlossen ist, siehst du das Nessus-Administrations-Dashboard. Du kannst nun einen neuen Scan für deine Serverinfrastruktur erstellen.

Einrichten der Nessus Kommandozeile nessuscli

In diesem Schritt richtest du die Nessus Kommandozeile auf dem System ein. Damit kannst du Nessus über die Terminal-Befehlszeile verwalten.

Führe den folgenden Befehl aus, um das bin-Verzeichnis für Nessus zu überprüfen. Du solltest zwei bin-Verzeichnisse für deine Nessus-Installation sehen: „bin“ und„sbin„.

ls /opt/nessus

Füge beide Nessus bin-Verzeichnisse über die Konfigurationsdatei ~/.bashrc zum Systempfad hinzu. Führe den folgenden Befehl aus, um einen neuen bin PATH zu deinem System hinzuzufügen.

echo 'export PATH="$PATH:/opt/nessus/bin:/opt/nessus/sbin"' >> ~/.bashrc

Lade nun die ~/.bashrc-Konfiguration mit folgendem Befehl neu. Überprüfe dann die neue Umgebungsvariable $PATH in deinem System.

source ~/.bashrc echo $PATH

Du siehst nun, dass die beiden Nessus-Binärpfade „/opt/nessus/bin“ und „/opt/nessus/sbin“ zum System-USPATH hinzugefügt wurden.

Du kannst nun den Befehl nessuscli ausführen, um deine Konfiguration zu überprüfen. Du solltest sehen, dass die nessuscli-Binärdatei im Verzeichnis„/opt/nessus/sbin“ verfügbar ist, und du wirst auch das ausführliche Hilfemenü für den Befehl nessuscli sehen.

which nessuscli nessuscli help

Ersten Scan mit Nessus erstellen

In diesem Schritt lernst du, wie du das System über das Nessus Web-Dashboard auf Schwachstellen scannen kannst. Bevor du also loslegst, stelle sicher, dass du dich bei deiner Nessus-Installation angemeldet hast.

Klicke auf das Menü„Mein Scan“ auf der linken Seite und dann auf„Neuen Scan erstellen„, um einen Scan für deinen Server einzurichten und zu erstellen.

Wähle die Scanvorlagen für deinen neuen Scan aus. In diesem Beispiel verwenden wir die Vorlage„Basic Network Scan„, die für einen allgemeinen Host oder Server geeignet ist.

Gib nun den Namen deines Scans, die Beschreibung, den Ordner zum Speichern des Scans und den Zielserver ein. Klicke dann auf Speichern, um den neuen Scan zu speichern.

Auf der Seite„Mein Scan“ siehst du den neuen Scan, den du gerade erstellt hast. Klicke auf die Schaltfläche Start, um den Scan zu starten. Auf dem Screenshot unten siehst du, dass der„Test„-Scan bereits läuft.

Unten siehst du die Zusammenfassung des Scans mit Nessus. Du kannst jeden Schweregrad des Scans deines Host-Servers sehen.

Unten siehst du die Liste der Schwachstellen, die der Nessus-Scan gefunden hat. Du kannst auf jedes Element klicken, um detaillierte Informationen über die entdeckte Sicherheitslücke zu erhalten.

Im Abschnitt„Empfehlungen“ findest du ausführliche Anweisungen für Sicherheitsempfehlungen auf der Grundlage des gerade durchgeführten Scans.

Fazit

Herzlichen Glückwunsch! Du hast den Nessus Security Scanner nun erfolgreich auf dem Ubuntu 22.04 Server installiert. Außerdem hast du die Grundkonfiguration von Nessus abgeschlossen und die nessuscli-Befehlszeile konfiguriert, mit der du einen Scan ausführen und deinen Scan über das Kommandozeilenterminal verwalten kannst.

Am Ende hast du auch gelernt, wie du einen Scan mit Nessus erstellst und den Server scannst, um Sicherheitslücken zu erkennen und Sicherheitsempfehlungen zu erhalten. Fallso Du ein anderes OS verwendest, wir haben hier euch eine Anleitung für Nessus auf Rocky Linux.