So installieren Sie Linux Malware Detect (LMD) und ClamAV auf CentOS 7

Linux Malware Detect (LMD) ist ein Malware-Detektor und Scanner für Linux, der für Shared Hosting-Umgebungen entwickelt wurde. LMD steht unter der GNU GPLV2 Lizenz und kann auf cPanel WHM- und Linux-Umgebungen zusammen mit anderen Erkennungswerkzeugen wie ClamAV installiert werden.

Clam AntiVirus (ClamAV) ist eine Open-Source-Antivirenlösung zur Erkennung von Trojanern, Malware, Viren und anderer bösartiger Software. ClamAV unterstützt mehrere Plattformen, darunter Linux, Windows und MacOS.

Alternative Antivirus und Anti-Malware Software ist z.B. ISPProtect und AVG Antivirus für Linux.

In diesem Tutorial zeige ich Ihnen, wie Sie Linux Malware Detect (LMD) mit Clam AntiVirus (ClamAV) installieren. Ich werde CentOS 7 als Betriebssystem verwenden.

Voraussetzung

- CentOS 7

- Root-Rechte

Schritt 1 – Epel-Repository und Mailx installieren

Installieren Sie das Epel (Extra Packages for Enterprise Linux) Repository und den mailx-Befehl mit yum. Wir benötigen mailx auf dem System installiert, damit LMD die Scan-Berichte an Ihre E-Mail-Adresse senden kann.

yum -y install epel-release

Installieren Sie mailx, damit wir den mail-Befehl auf CentOS 7 verwenden können:

yum -y install mailx

Schritt 2 – Linux Malware Detect (LMD) installieren

Linux Malware Detect ist nicht im CentOS- oder Epel-Repository verfügbar, wir müssen es manuell aus der Quelle installieren.

Laden Sie LMD herunter und extrahieren Sie es:

cd /tmp wget http://www.rfxn.com/downloads/maldetect-current.tar.gz tar -xzvf maldetect-current.tar.gz

Gehen Sie in das Verzeichnis maldetect und führen Sie das Installationsskript’install.sh‘ als root aus:

cd maldetect-1.5 ./install.sh

Als nächstes erstellen Sie einen Symlink zum Befehl maldet im Verzeichnis /bin/:

ln -s /usr/local/maldetect/maldet /bin/maldet hash -r

Schritt 3 – Linux Malware Detect (LMD) konfigurieren

LMD hat benn in das Verzeichnis’/usr/local/maldet/‘ installiert. Gehen Sie zu diesem Verzeichnis und bearbeiten Sie die Konfigurationsdatei ‚conf.maldet‘ mit vim:

cd /usr/local/maldetect/ vim conf.maldet

Aktivieren Sie die E-Mail-Benachrichtigung, indem Sie den Wert in Zeile 16 auf‘1‚ ändern.

email_alert="1"

Geben Sie Ihre E-Mail-Adresse in Zeile 21 ein.

email_addr="root@zenzenzense.localdomain"

Wir werden das ClamAV Clamscan-Binärprogramm als Standard-Scan-Engine verwenden, da es einen leistungsstarken Scan bei großen Dateisets bietet. Ändern Sie den Wert auf ‚1‘ in Zeile 114.

scan_clamscan="1"

Aktivieren Sie anschließend die Quarantäne, um Malware während des Scanvorgangs automatisch in die Quarantäne zu verschieben. Ändern Sie den Wert auf ‚1‚ in Zeile 180.

quarantine_hits="1"

Ändern Sie den Wert auf 1 in Zeile 185, um saubere Malware-Injektionen zu ermöglichen.

quarantine_clean="1"

Speichern und beenden.

Schritt 4 – ClamAV installieren

In diesem Schritt werden wir Clam AntiVirus oder ClamAV installieren, um die besten Scan-Ergebnisse von LMD zu erzielen. ClamAV ist im Epel-Repository verfügbar (das wir im ersten Schritt installiert haben).

Installieren Sie ClamAV und ClamAV entwickeln Sie mit yum:

yum -y install clamav clamav-devel

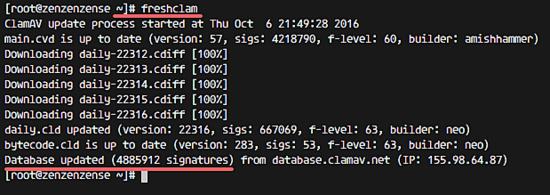

Nachdem ClamAV installiert wurde, aktualisieren Sie die ClamAV-Virendatenbanken mit dem Befehl freshclam:

freshclam

Schritt 5 – Testen von LMD und ClamAV

Wir werden einen manuellen LMD-Scan mit dem Befehl maldet testen. Wir werden den Befehl maldet verwenden, um das Webverzeichnis ‚/var/wwww/html/‘ zu scannen.

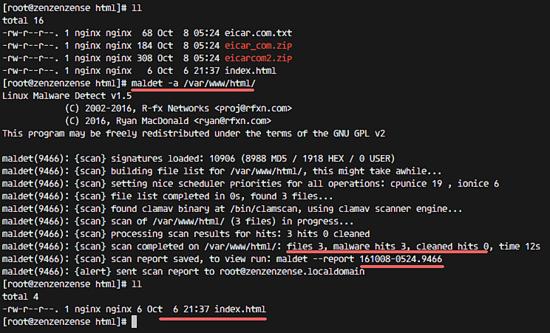

Gehen Sie in das Web-Root-Verzeichnis und laden Sie einige Beispiele für Malware (eicar) mit wget herunter:

cd /var/www/html wget http://www.eicar.org/download/eicar.com.txt wget http://www.eicar.org/download/eicar_com.zip wget http://www.eicar.org/download/eicarcom2.zip

Scannen Sie anschließend das Web-Root-Verzeichnis mit dem Befehl maldet unten:

maldet -a /var/www/html

Sie können sehen, dass LMD die ClamAV-Scanner-Engine verwendet, um den Scan durchzuführen, und es gibt „Malware hits 3“ und die Malware-Dateien wurden automatisch in das Quarantäne-Verzeichnis verschoben.

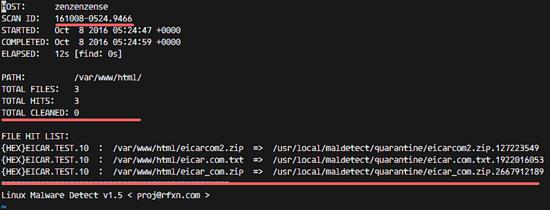

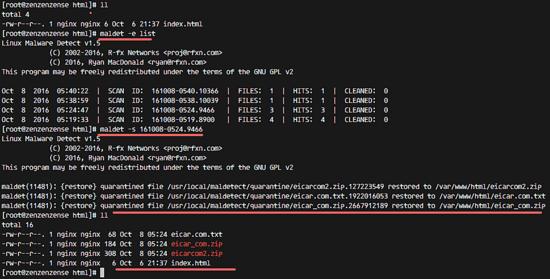

Überprüfen Sie den Scan-Bericht mit dem folgenden Befehl:

maldet --report 161008-0524.9466

SCANID = 161008-0524.9466 befindet sich in der Maldet-Ausgabe.

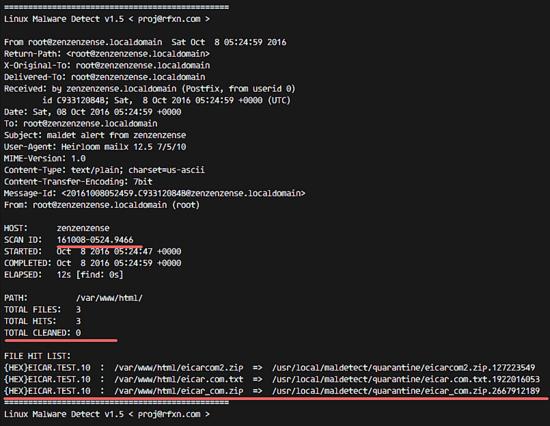

Überprüfen Sie nun den E-Mail-Bericht von LMD:

tail -f /var/mail/root

Wie Sie sehen können, wurde der Scan-Bericht an die Ziel-E-Mail-Adresse gesendet.

Schritt 6 – Andere LMD-Befehle

Führen Sie einen Scan nur nach bestimmten Dateierweiterungen durch:

maldet -a /var/www/html/*.php

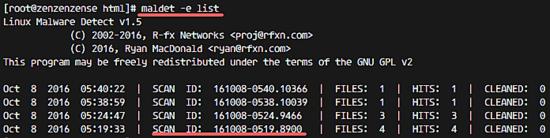

Ermitteln Sie eine Liste aller Berichte:

maldet -e list

Scannen Sie Dateien, die in den letzten X Tagen erstellt bzw. geändert wurden.

maldet -r /var/www/html/ 5

5 = die letzten Tage.

Stellen Sie Dateien aus dem Quarantäne-Verzeichnis wieder her.

maldet -s SCANID

Aktiviert die Überwachung eines Verzeichnisses.

maldet -m /var/www/html/

Überprüfen Sie die Protokolldatei des Monitors:

tail -f /usr/local/maldetect/logs/inotify_log