Wie installiert man das i-doit Asset Management Tool auf Ubuntu 20.04 LTS

I-doit ist ein Open-Source-Asset-Management-Tool, das zur Verwaltung des gesamten IT-Systems verwendet werden kann. Es basiert auf einer vollständigen Open-Source-Konfigurationsverwaltung und einer Datenbank, die es Ihnen ermöglicht, den Überblick über Software- und Hardware-Assets und deren Beziehungen zu behalten. Mit i-doit können Sie ganze IT-Systeme und deren Änderungen dokumentieren, wichtige Informationen anzeigen und einen stabilen und effizienten Betrieb von IT-Netzwerken sicherstellen.

Es bietet eine Vielzahl von Funktionen, darunter Asset Management, Infrastrukturplanung, Ticket-System, Kabelmanagement, Inventarisierung, SAN, IP-Adressen-Management, Cluster, Patch-Management und viele andere.

In diesem Tutorial werden wir Ihnen erklären, wie Sie das I-doit Asset Management System unter Ubuntu 20.04 installieren.

Voraussetzungen

- Ein Server mit Ubuntu 20.04 mit mindestens 2 GB RAM.

- Ein gültiger Domain-Name, der auf Ihre Server-IP zeigt.

- Auf dem Server wird ein Root-Passwort konfiguriert.

LAMP-Server installieren

Zuerst müssen Sie den Apache-Webserver, den MariaDB-Datenbankserver, PHP und andere erforderliche PHP-Erweiterungen in Ihrem System installieren. Sie können sie alle mit dem folgenden Befehl installieren:

apt-get install apache2 mariadb-server libapache2-mod-php7.4 php7.4-bcmath php7.4-cli php7.4-common php7.4-curl php7.4-gd php7.4-json php7.4-ldap php7.4-mbstring php7.4-mysql php7.4-opcache php7.4-pgsql php7.4-soap php7.4-xml php7.4-zip php7.4-imagick php7.4-memcached unzip wget curl memcached moreutils -y

Wenn alle Pakete installiert sind, erstellen Sie eine neue php.ini-Datei für I-doit mit den gewünschten Werten:

nano /etc/php/7.4/mods-available/i-doit.ini

Fügen Sie die folgenden Zeilen hinzu:

allow_url_fopen = Yes file_uploads = On magic_quotes_gpc = Off max_execution_time = 300 max_file_uploads = 42 max_input_time = 60 max_input_vars = 10000 memory_limit = 256M post_max_size = 128M register_argc_argv = On register_globals = Off short_open_tag = On upload_max_filesize = 128M display_errors = Off display_startup_errors = Off error_reporting = E_ALL & ~E_DEPRECATED & ~E_STRICT log_errors = On default_charset = "UTF-8" default_socket_timeout = 60 date.timezone = Asia/Kolkata session.gc_maxlifetime = 604800 session.cookie_lifetime = 0 mysqli.default_socket = /var/run/mysqld/mysqld.sock

Speichern und schließen Sie die Datei, wenn Sie fertig sind. Wenden Sie dann die Konfiguration an und aktivieren Sie das memcached-Modul mit dem folgenden Befehl:

phpenmod i-doit phpenmod memcached

Starten Sie anschließend den Apache-Dienst neu, um die Änderungen zu übernehmen:

systemctl restart apache2

Konfigurieren Sie MariaDB für bessere Leistung

Als nächstes müssen Sie den MariaDB-Server für eine bessere Leistung konfigurieren. Sie können dies tun, indem Sie eine neue Konfigurationsdatei erstellen:

nano /etc/mysql/mariadb.conf.d/99-i-doit.cnf

Fügen Sie die folgenden Zeilen hinzu:

[mysqld] innodb_buffer_pool_size = 1G innodb_buffer_pool_instances = 1 innodb_log_file_size = 512M innodb_sort_buffer_size = 64M sort_buffer_size = 262144 # default join_buffer_size = 262144 # default max_allowed_packet = 128M max_heap_table_size = 32M query_cache_min_res_unit = 4096 query_cache_type = 1 query_cache_limit = 5M query_cache_size = 80M tmp_table_size = 32M max_connections = 200 innodb_file_per_table = 1 innodb_thread_concurrency = 0 innodb_flush_log_at_trx_commit = 1 innodb_flush_method = O_DIRECT innodb_lru_scan_depth = 2048 table_definition_cache = 1024 table_open_cache = 2048 innodb_stats_on_metadata = 0 sql-mode = ""

Speichern und schließen Sie die Datei, wenn Sie fertig sind. Loggen Sie sich dann in die MariaDB-Shell mit folgendem Befehl ein:

mysql

Ändern Sie nach der Anmeldung das MariaDB-Authentifizierungs-Plugin mit folgendem Befehl in mysql_native_password:

MariaDB [(none)]> SET GLOBAL innodb_fast_shutdown = 0; MariaDB [(none)]> UPDATE mysql.user SET plugin = 'mysql_native_password' WHERE User = 'root';

Als nächstes müssen Sie die Privilegien aufheben und die MariaDB-Shell mit dem folgenden Befehl verlassen:

MariaDB [(none)]> FLUSH PRIVILEGES; MariaDB [(none)]> EXIT;

Starten Sie schließlich den MariaDB-Dienst neu, um die Änderungen zu übernehmen:

systemctl restart mariadb

I-doit herunterladen

Zuerst müssen Sie die neueste Version von I-doit von der Sourceforge-Website herunterladen. Sie können den Befehl wget verwenden, um sie herunterzuladen:

wget https://excellmedia.dl.sourceforge.net/project/i-doit/i-doit/1.14/idoit-open-1.14.zip

Entpacken Sie die heruntergeladene Datei nach dem Herunterladen mit dem folgenden Befehl in das Apache-Web-Stammverzeichnis:

unzip idoit-open-1.14.2.zip -d /var/www/html/idoit

Ändern Sie als nächstes den Besitzer auf den Benutzer www-data und setzen Sie die richtigen Berechtigungen mit dem folgenden Befehl:

chown -R www-data:www-data /var/www/html/idoit/ chmod -R 775 /var/www/html/idoit/

Sobald Sie fertig sind, können Sie mit dem nächsten Schritt fortfahren.

Apache-Web-Server konfigurieren

Als nächstes erstellen Sie die Apache-Konfigurationsdatei für den virtuellen Host für I-doit.

nano /etc/apache2/sites-available/idoit.conf

Fügen Sie die folgenden Zeilen hinzu:

<VirtualHost *:80>

ServerAdmin admin@linuxbuz.com

ServerName idoit.linuxbuz.com

DirectoryIndex index.php

DocumentRoot /var/www/html/idoit

<Directory /var/www/html/idoit>

AllowOverride All

Require all granted

</Directory>

LogLevel warn

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

</VirtualHost>

Speichern und schließen Sie die Datei, wenn Sie fertig sind. Aktivieren Sie dann den virtuellen Host und das Apache-Rewrite-Modul mit dem folgenden Befehl:

a2ensite idoit a2enmod rewrite

Starten Sie dann den Apache-Dienst neu, um die Änderungen zu übernehmen:

systemctl restart apache2

Sicheres I-doit mit Let’s Encrypt SSL

Um Ihre I-doit-Website mit Let’s Encrypt SSL zu sichern, müssen Sie das Certbot-Client-Paket auf Ihrem Server installieren. Sie können es mit dem folgenden Befehl installieren:

apt-get install python3-certbot-apache -y

Nach der Installation führen Sie den folgenden Befehl aus, um Ihre Website mit Let’s Encrypt SSL zu sichern:

certbot --apache -d idoit.linuxbuz.com

Sie müssen Ihre gültige E-Mail-Adresse angeben und die Bedingungen des Dienstes wie unten gezeigt akzeptieren:

Saving debug log to /var/log/letsencrypt/letsencrypt.log Plugins selected: Authenticator apache, Installer apache Enter email address (used for urgent renewal and security notices) (Enter 'c' to cancel): hitjethva@gmail.com - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please read the Terms of Service at https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. You must agree in order to register with the ACME server at https://acme-v02.api.letsencrypt.org/directory - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (A)gree/(C)ancel: A - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Would you be willing to share your email address with the Electronic Frontier Foundation, a founding partner of the Let's Encrypt project and the non-profit organization that develops Certbot? We'd like to send you email about our work encrypting the web, EFF news, campaigns, and ways to support digital freedom. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y)es/(N)o: Y Obtaining a new certificate Performing the following challenges: http-01 challenge for idoit.linuxbuz.com Enabled Apache rewrite module Waiting for verification... Cleaning up challenges Created an SSL vhost at /etc/apache2/sites-available/idoit-le-ssl.conf Enabled Apache socache_shmcb module Enabled Apache ssl module Deploying Certificate to VirtualHost /etc/apache2/sites-available/idoit-le-ssl.conf Enabling available site: /etc/apache2/sites-available/idoit-le-ssl.conf

Wählen Sie dann aus, ob HTTP-Verkehr wie unten gezeigt zu HTTPS umgeleitet werden soll oder nicht:

Please choose whether or not to redirect HTTP traffic to HTTPS, removing HTTP access. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1: No redirect - Make no further changes to the webserver configuration. 2: Redirect - Make all requests redirect to secure HTTPS access. Choose this for new sites, or if you're confident your site works on HTTPS. You can undo this change by editing your web server's configuration. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Select the appropriate number [1-2] then [enter] (press 'c' to cancel): 2

Geben Sie 2 ein und drücken Sie Enter, um Let’s Encrypt SSL für Ihre Website zu installieren:

Enabled Apache rewrite module Redirecting vhost in /etc/apache2/sites-enabled/idoit.conf to ssl vhost in /etc/apache2/sites-available/idoit-le-ssl.conf - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Congratulations! You have successfully enabled https://idoit.linuxbuz.com You should test your configuration at: https://www.ssllabs.com/ssltest/analyze.html?d=idoit.linuxbuz.com - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/idoit.linuxbuz.com/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/idoit.linuxbuz.com/privkey.pem Your cert will expire on 2020-10-17. To obtain a new or tweaked version of this certificate in the future, simply run certbot again with the "certonly" option. To non-interactively renew *all* of your certificates, run "certbot renew" - Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt. You should make a secure backup of this folder now. This configuration directory will also contain certificates and private keys obtained by Certbot so making regular backups of this folder is ideal. - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le

Sobald Sie fertig sind, können Sie mit dem nächsten Schritt fortfahren.

Zugriff auf die I-doit-Webschnittstelle

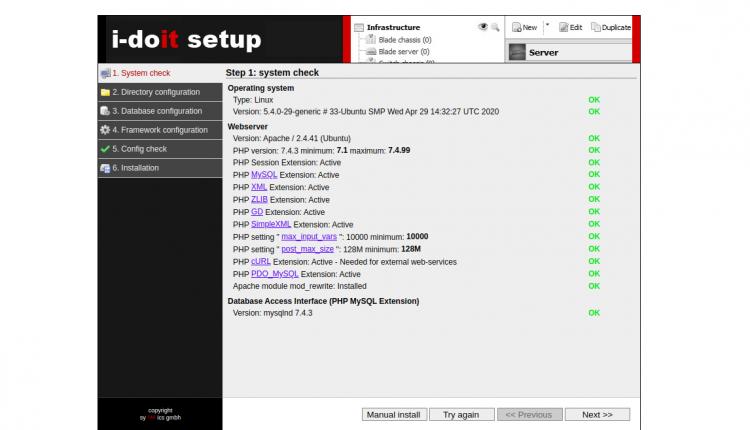

Öffnen Sie nun Ihren Webbrowser und greifen Sie über die URL https://idoit.linuxbuz.com auf das I-doit zu. Sie sollten den Bildschirm zur Systemprüfung sehen:

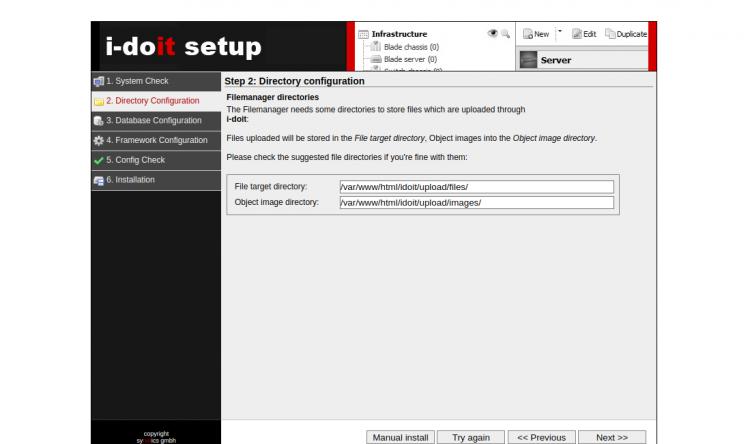

Stellen Sie sicher, dass alle erforderlichen Pakete installiert sind. Klicken Sie dann auf die Schaltfläche Next. Sie sollten den Bildschirm zur Konfiguration des Verzeichnisses sehen:

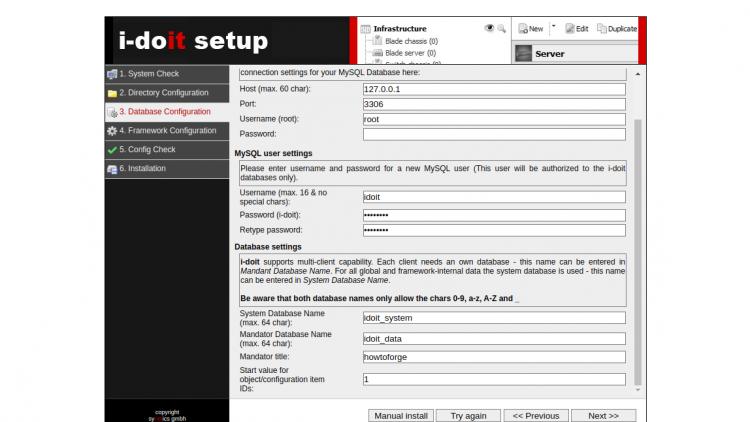

Geben Sie den gewünschten Verzeichnispfad des Dateimanagers an und klicken Sie auf die Schaltfläche Weiter. Sie sollten den Datenbank-Konfigurationsbildschirm sehen:

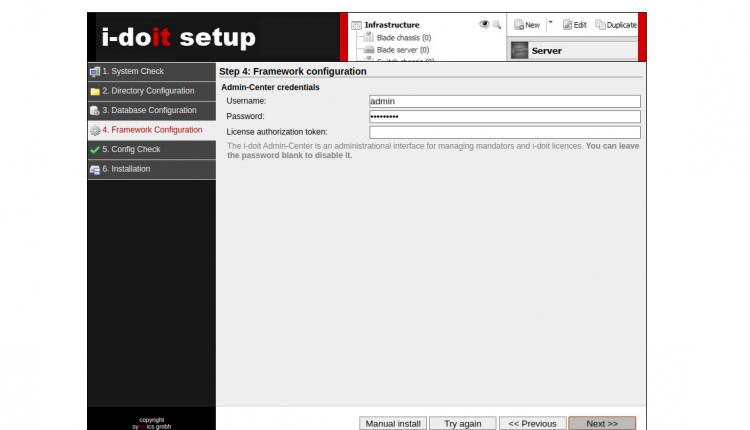

Geben Sie Ihre gewünschten Datenbankinformationen ein und klicken Sie auf die Schaltfläche Next. Sie sollten den Bildschirm zur Konfiguration des Admin-Benutzers sehen:

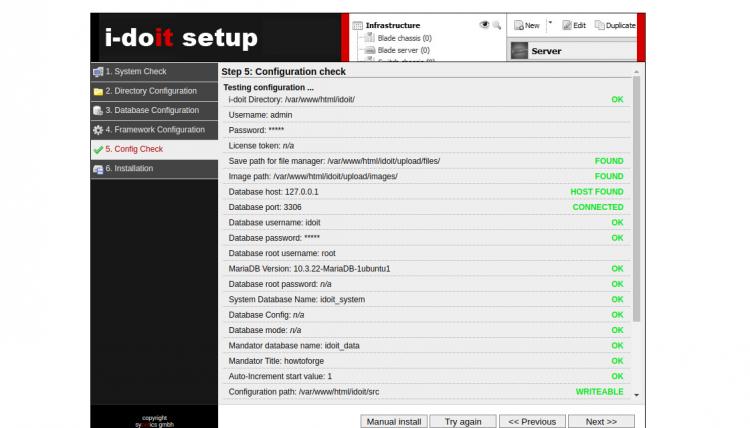

Geben Sie Ihren Admin-Benutzernamen und Ihr Passwort ein und klicken Sie auf die Schaltfläche Weiter. Sie sollten den Konfigurationsvorschaubildschirm sehen:

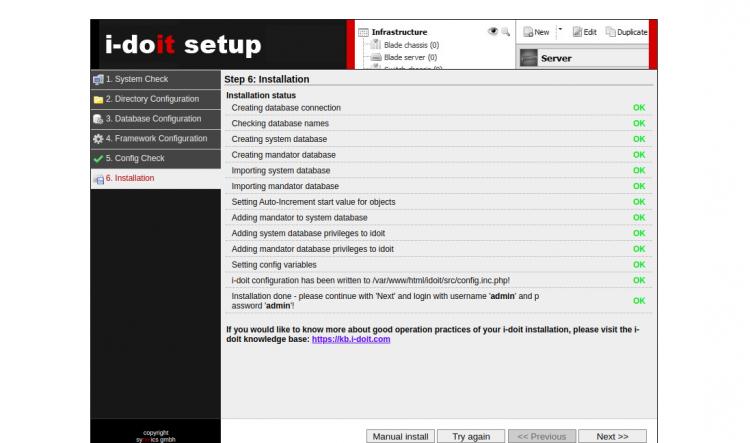

Klicken Sie auf die Schaltfläche Next, um die Installation zu starten. Sobald die Installation abgeschlossen ist, sollten Sie den folgenden Bildschirm sehen:

Klicken Sie auf die Schaltfläche Next. Sie sollten den Anmeldebildschirm von I-doit sehen:

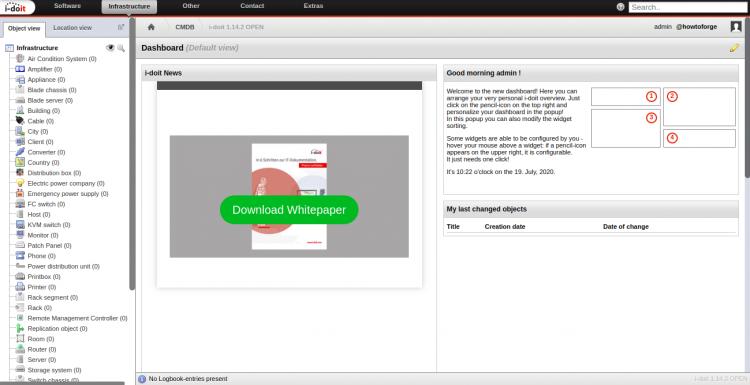

Geben Sie Ihren Admin-Benutzernamen und Ihr Passwort ein und klicken Sie auf die Schaltfläche Login. Auf dem folgenden Bildschirm sollten Sie das I-doit-Dashboard sehen:

Schlussfolgerung

Herzlichen Glückwunsch! Sie haben erfolgreich das I-doit Asset Management System auf Ubuntu 20.04 mit Let’s Encrypt SSL installiert. Sie können nun Ihre Hardware- und Software-Assets über einen Webbrowser verwalten. Zögern Sie nicht, mich zu fragen, wenn Sie Fragen haben.